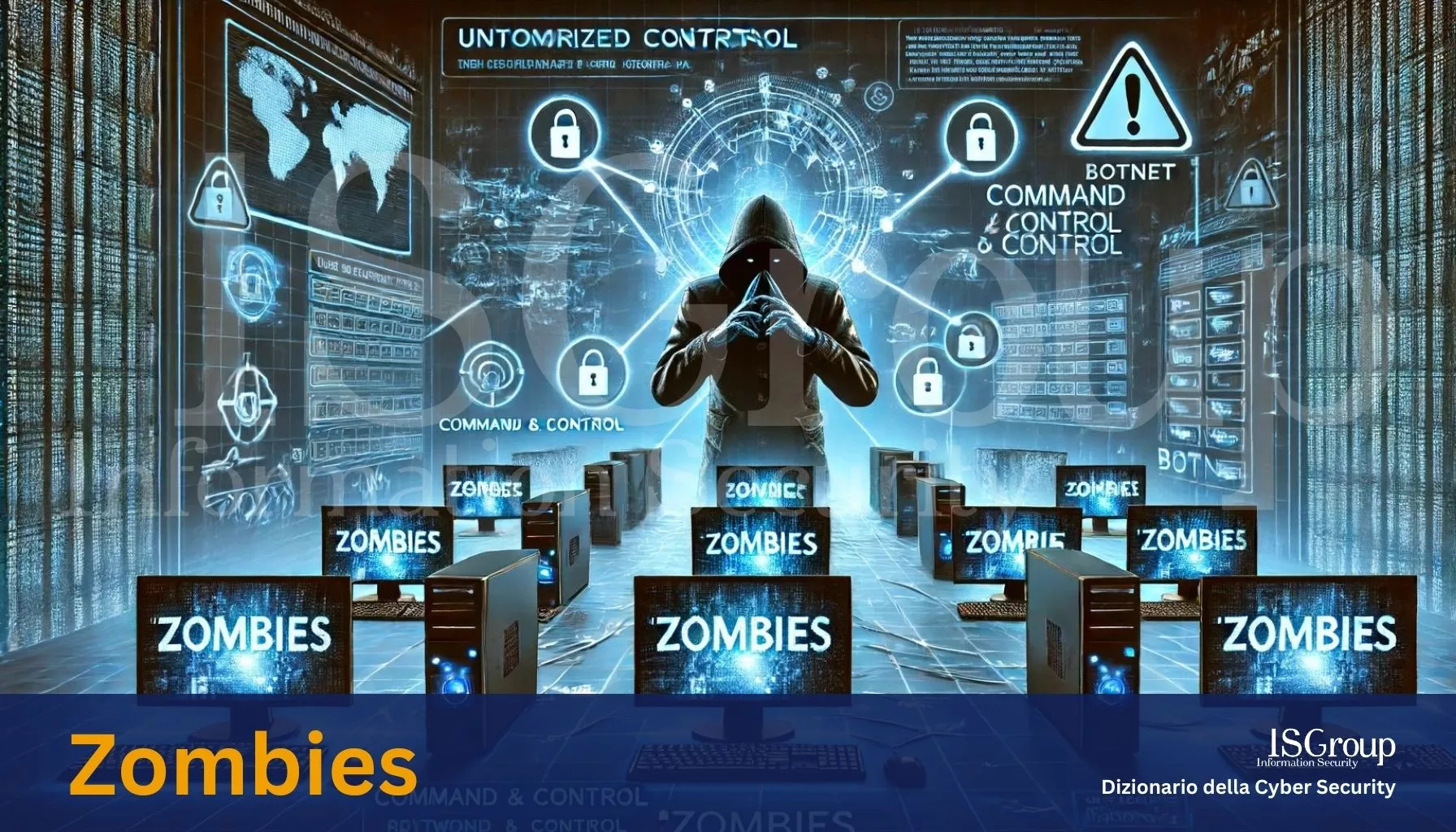

Un zombie computer (spesso abbreviato in zombie) è un computer connesso a Internet che è stato compromesso da un hacker, un virus informatico o un trojan horse. Generalmente, una macchina compromessa è solo una delle tante in una botnet, e verrà utilizzata per svolgere compiti malevoli di vario tipo sotto direzione remota. La maggior parte dei proprietari dei computer zombie non è consapevole che il proprio sistema venga utilizzato in questo modo. Poiché il proprietario tende a non essere consapevole, questi computer vengono metaforicamente paragonati a zombie.

Come funziona un Zombie Computer?

Quando un computer diventa uno zombie, viene inserito in una rete di dispositivi infetti, nota come botnet. La botnet è controllata da un individuo o un gruppo di hacker, che utilizza i computer compromessi per eseguire attività illecite. Queste attività possono includere l’invio di spam, attacchi DDoS (Distributed Denial of Service), furto di informazioni sensibili o distribuzione di malware.

Metodi di Compromissione

I computer possono diventare zombie attraverso vari metodi di compromissione, tra cui:

- Virus informatici: Programmi maligni che si replicano e infettano altri file sul computer.

- Trojan horse: Software che sembra legittimo ma contiene un codice maligno che permette l’accesso remoto al sistema.

- Hacker: Individui che sfruttano vulnerabilità nel sistema operativo o nelle applicazioni per ottenere il controllo del computer.

Impatti e Rischi

L’impatto principale per i proprietari di computer zombie è che i loro dispositivi vengono utilizzati per attività illecite senza il loro consenso. Questo può portare a:

- Rallentamenti del sistema: Le risorse del computer vengono utilizzate per svolgere compiti malevoli, riducendo le prestazioni complessive.

- Rischio di responsabilità legale: Sebbene il proprietario non sia consapevole delle attività illecite, può comunque essere ritenuto responsabile.

- Perdita di dati: Le informazioni personali e sensibili possono essere rubate e utilizzate per scopi fraudolenti.

Prevenzione e Protezione

Per proteggere il proprio computer dal diventare uno zombie, è essenziale adottare misure preventive:

- Installare un buon antivirus: Un software antivirus aggiornato può rilevare e rimuovere malware prima che compromettano il sistema.

- Aggiornare regolarmente il sistema operativo e le applicazioni: Le patch di sicurezza correggono le vulnerabilità che potrebbero essere sfruttate dagli hacker.

- Essere cauti con i download: Scaricare software solo da fonti affidabili e verificare sempre l’autenticità delle e-mail e dei link ricevuti.

In sintesi, un zombie computer è un dispositivo compromesso che, all’insaputa del proprietario, viene utilizzato per svolgere attività malevoli. La consapevolezza e l’adozione di misure di sicurezza adeguate sono fondamentali per prevenire tali compromissioni e proteggere i propri dati e la propria privacy.