Il TCP Full Open Scan, conosciuto anche come “TCP Connect Scan,” è una tecnica utilizzata per scansionare le porte di un sistema informatico per verificarne lo stato. Questa tecnica si basa sulla realizzazione completa dell’handshake a tre vie del protocollo TCP (Transmission Control Protocol) per determinare se una porta è aperta.

Funzionamento: Il processo di un TCP Full Open Scan può essere descritto nei seguenti passaggi:

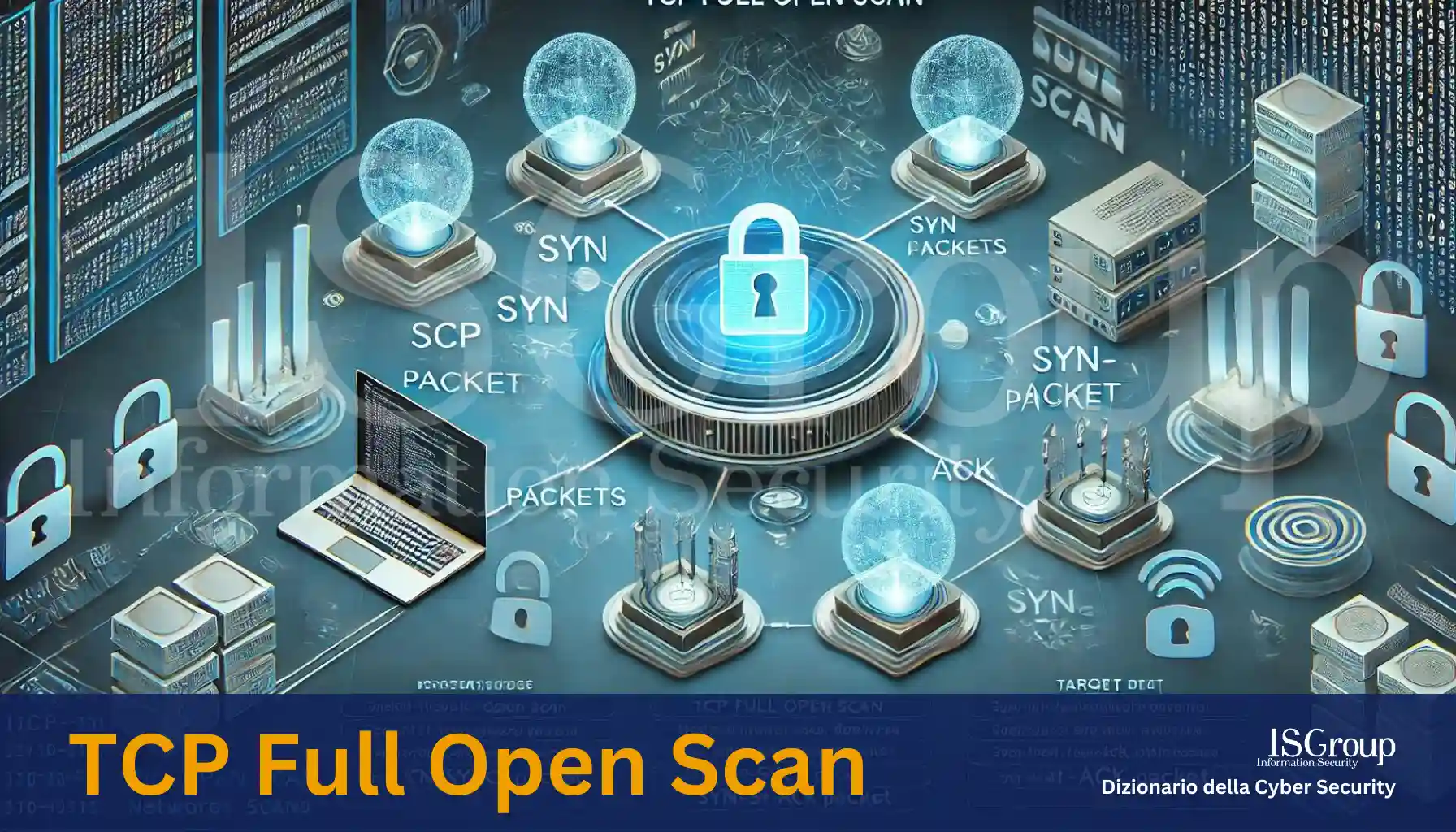

- Inizio della Connessione (SYN): Il client (l’attaccante o lo scanner) invia un pacchetto SYN (synchronize) alla porta del server che si desidera testare.

- Risposta del Server (SYN-ACK): Se la porta è aperta, il server risponderà con un pacchetto SYN-ACK (synchronize-acknowledge).

- Conferma del Client (ACK): Il client risponde con un pacchetto ACK (acknowledge), completando così il “three-way handshake”. Questo conferma che la porta è aperta e in ascolto di connessioni.

Se la porta è chiusa, il server risponderà con un pacchetto RST (reset), indicando che la connessione non può essere stabilita.

Vantaggi:

- Affidabilità: Poiché il TCP Full Open Scan realizza l’intero handshake a tre vie, è molto affidabile nel determinare lo stato delle porte.

- Compatibilità: Questa tecnica funziona su qualsiasi sistema che implementa il protocollo TCP, rendendola universale e ampiamente applicabile.

Svantaggi:

- Rilevabilità: Il completamento dell’handshake a tre vie rende questa tecnica facilmente rilevabile dai sistemi di monitoraggio delle intrusioni (IDS), poiché genera una connessione completa che può essere loggata e analizzata.

- Tempo e Risorse: Eseguire un handshake completo su molte porte può richiedere più tempo e risorse rispetto ad altre tecniche di scansione più rapide e meno intrusive, come la TCP SYN Scan.

Utilizzi Comuni: Il TCP Full Open Scan è comunemente utilizzato in ambito di sicurezza informatica per:

- Valutazioni di sicurezza: Identificare le porte aperte su un sistema come parte di una valutazione della vulnerabilità.

- Penetration Testing: Utilizzato dai penetration tester per determinare quali servizi sono attivi su un sistema bersaglio.

- Ricerca e sviluppo: Analisi e studio del comportamento delle porte su diverse configurazioni di rete e sistemi operativi.

Considerazioni Etiche e Legali: Eseguire scansioni delle porte senza autorizzazione è considerato un’attività intrusiva e può essere illegale. È fondamentale ottenere sempre il permesso appropriato prima di effettuare qualsiasi tipo di scansione delle porte su reti o sistemi che non ti appartengono.

In conclusione, il TCP Full Open Scan è una tecnica potente e affidabile per la scansione delle porte, che offre risultati precisi a scapito di una maggiore rilevabilità e consumo di risorse. Utilizzato con responsabilità, può fornire informazioni cruciali per la sicurezza delle reti e dei sistemi informatici.